OE PowerTool 4.5.5

Twój adres IP to: 18.226.98.89

Przeglądarka: Mozilla/5.0 AppleWebKit/537.36 (KHTML, like Gecko; compatible; ClaudeBot/1.0; +claudebot@anthropic.com)

Próby włamania na mój komputer - krótka analiza

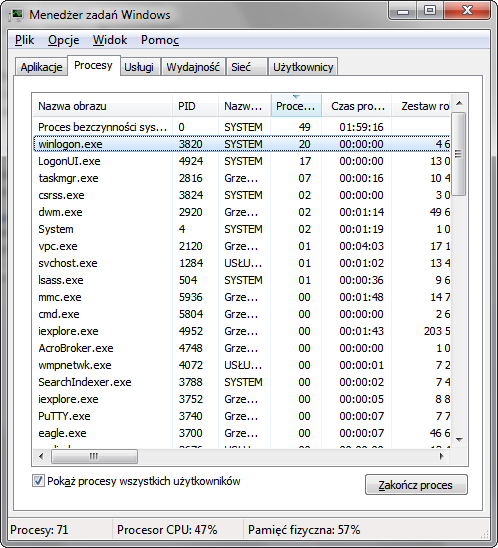

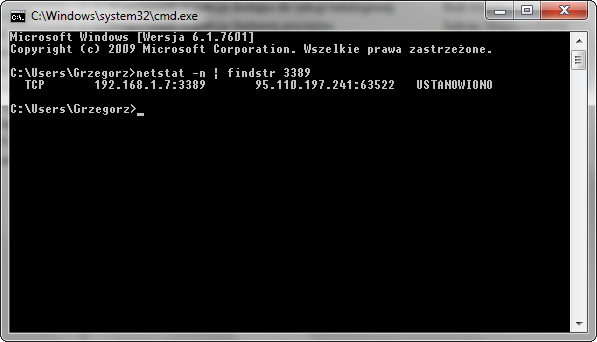

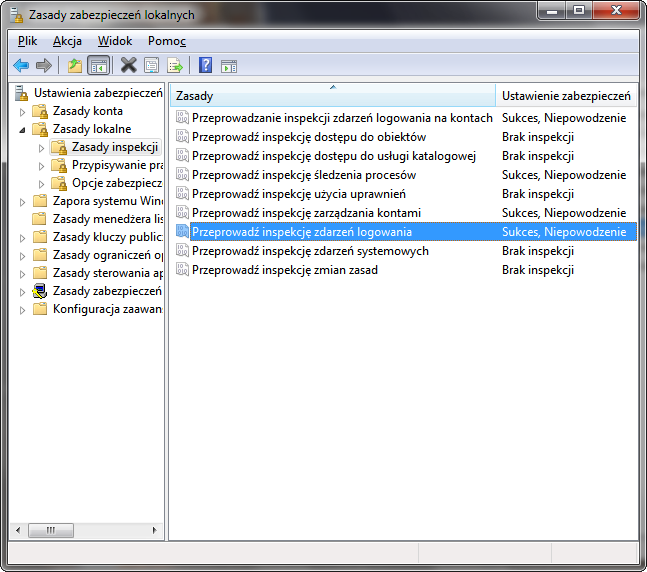

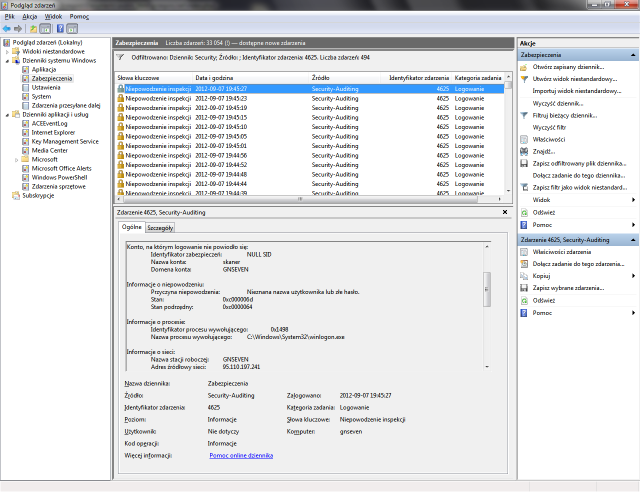

Pewnego dnia moją uwagę przykuło zwiększone obciążenie procesora, które na pierwszy rzut okna nie było uzasadnione (nie była włączona żadna wymagająca aplikacja). Rzut oka na Menedżer zadań ujawnił, że winowajcą są procesy winlogon.exe oraz LogonUI.exe.

Starting Nmap 5.00 ( http://nmap.org ) at 2012-09-07 19:17 CEST Interesting ports on host241-197-110-95.serverdedicati.aruba.it (95.110.197.241): Not shown: 989 filtered ports PORT STATE SERVICE VERSION 21/tcp open ftp WarFTPd 1.82.00-RC13 80/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP) 443/tcp open ssl/http Apache httpd 3306/tcp open mysql MySQL 5.5.17 3389/tcp open microsoft-rdp Microsoft Terminal Service 5357/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP) 8443/tcp open ssl/http Apache httpd 2.2.21 ((Win32) mod_ssl/2.2.21 OpenSSL/1.0.0e PHP/5.3.8 mod_perl/2.0.4 Perl/v5.10.1) 49153/tcp open msrpc Microsoft Windows RPC 49155/tcp open msrpc Microsoft Windows RPC 49157/tcp open msrpc Microsoft Windows RPC 49160/tcp open msrpc Microsoft Windows RPC Service Info: OS: WindowsDodatkowo fingerprinting systemu operacyjnego dał dokładniejszą informację na temat wersji Windows:

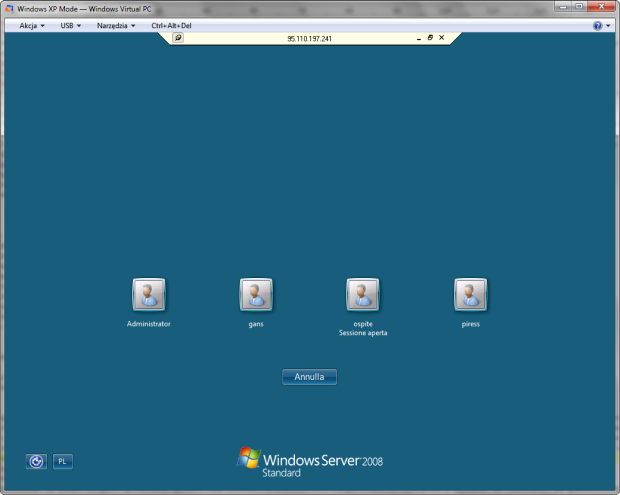

Running: Microsoft Windows Vista OS details: Microsoft Windows Vista Home Premium SP1Mamy więc Vistę z włączonym zdalnym pulpitem, serwerem MySQL, serwerem FTP, Apache oraz jakąś usługą Microsoftu. Piszę jakąś, ponieważ nie udało mi się określić czy to SQL Server Reporting Services, Web Deployment Agent Service (MsDepSvc) czy może jednak coś związanego z SSDP/UPnP, jak podpowiada nmap. Na Apache chodzi VTE CRM. W każdym razie mamy do czynienia z dedykowanym serwerem wykupionym we włoskiej firmie hostingowej Aruba, na którym ktoś postawił sobie Vistę i testuje sobie różne rzeczy, a od czasu do czasu bawi się w ataki. Hm, ale czy to jest na pewno Vista? Instalacja Visty jako systemu serwerowego na dedykowanej maszynie jest trochę dziwna. Podłączmy się więc przez zdalny pulpit. Widzimy ekran logowania włoskiego Windows Server 2008.